抓包

部分接口基于spdy协议,利用frida直接跳过即可,抓包工具charles

1 | setImmediate(function () { |

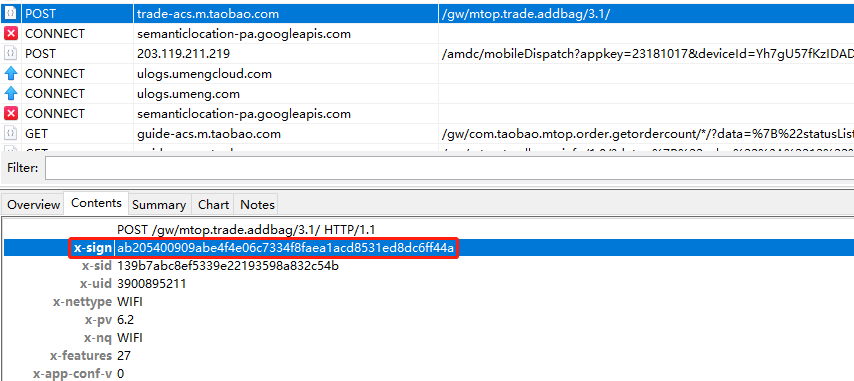

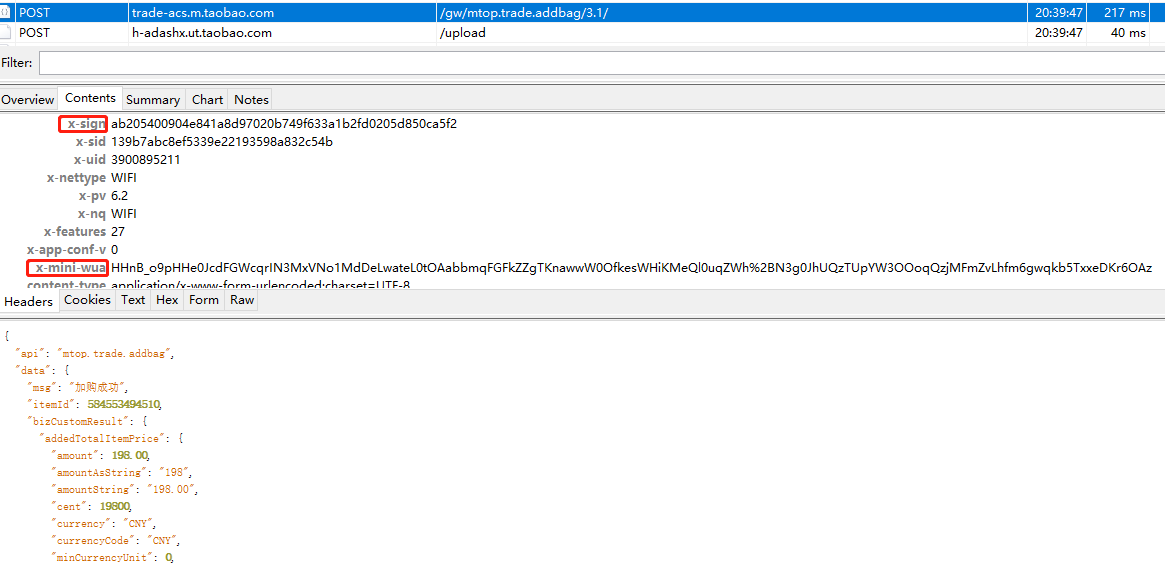

加入购物车

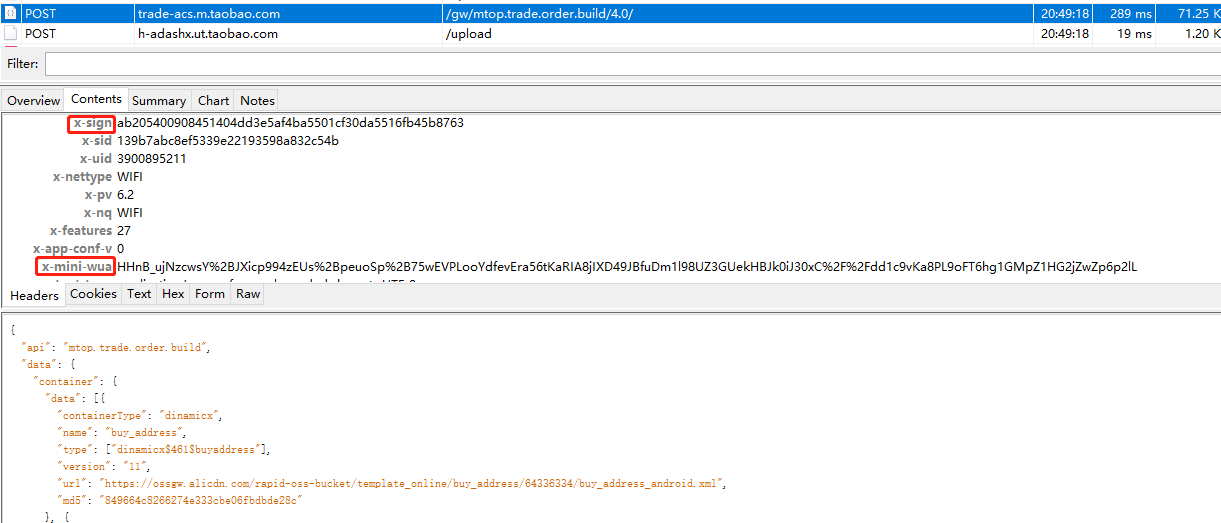

购买商品

分析

加入购物车

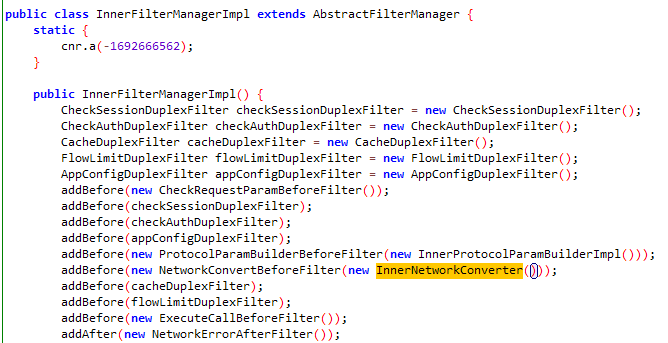

搜索”x-sign”大概定位到mtopsdk.framework.manager.impl.InnerFilterManagerImpl中new InnerNetworkConverter()用到了”x-sign”

1 | frida -UF -l tianmao.js 过掉spdy协议 |

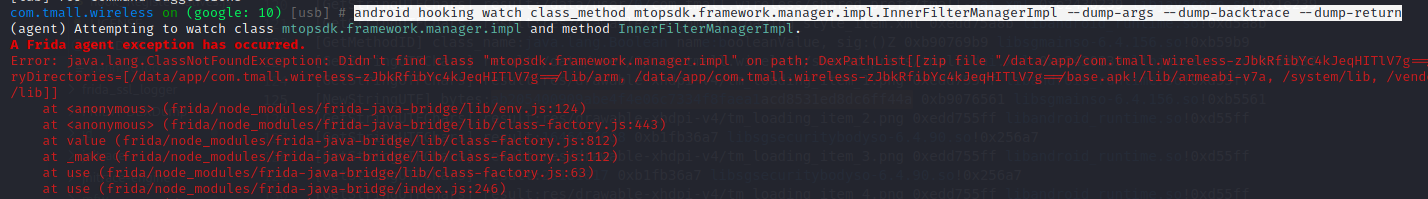

不过尝试内存漫游的时候报错,因为objection不带Java.classFactory,objection的android hooking search classes底层实现 Java.enumerateLoadedClassesSync(),这个API可以返回所有classloader里的类。但是有一些类你直接搜刮,因为objection不带Java.classFactory,无法hook动态加载的dex,所以无法切换classloader。

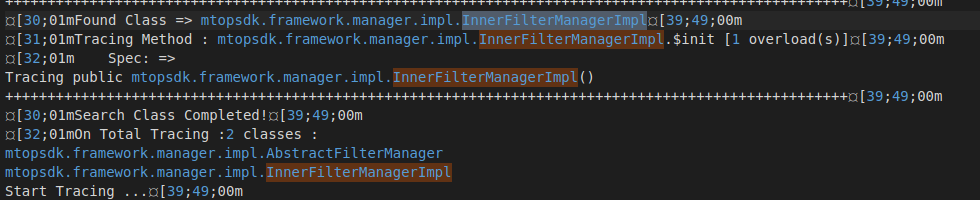

1 | hook("mtopsdk.framework.manager.impl"," ","mtopsdk.framework.manager.impl"); |

不过一无所获,尝试so层的追踪

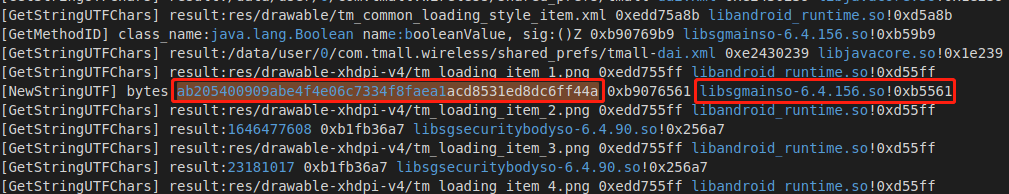

1 | frida -UF -l hook_art.js > tianmao.log 出现在libsgmainso-6.4.156.so的0xb5561地址 |